Rédaction WEB : JUST DEEP CONTENT

Par son étendue et ses nouvelles exigences, le règlement DORA révolutionne la gestion de la résilience opérationnelle numérique. Un nouveau challenge pour la conformité des établissements financiers. Explications.

A mesure que les banques deviennent de plus en plus dépendantes des technologies de l’information et de la communication (TIC), de nouveaux risques informatiques émergent et menacent la résilience opérationnelle numérique. La capacité à maintenir un service continu face à ces multiples risques figure parmi les principaux sujets de sécurité et de conformité pour les institutions financières en 2022.

Dans ce contexte, DORA (Digital Operational Resilience Act) a pour objectif d’établir un cadre global pour les institutions financières de l’Union Européenne permettant d’unifier la gestion des risques informatiques, de définir une procédure de tests approfondis des systèmes informatiques (SI), et de sensibiliser davantage les autorités de surveillance aux cyberrisques.

Pourquoi une nouvelle réglementation est-elle nécessaire ? Pourquoi les régulateurs se concentrent-ils autant sur la cybercriminalité ? Qu’est-ce que DORA et comment les banques seront-elles impactées ? Explications.

dora : pourquoi une nouvelle réglementation sur l’activité numérique ?

Face à l’imprécision et à la diversité des règles de contrôle des risques sur le numérique, mais aussi en raison de la montée de la cybercriminalité, une règlementation européenne unifiée s’imposait.

des règlementations et pratiques de gestion du risque informatique imprécises et pas assez unifiées

Jusqu’ici l’absence de règles détaillées et précises sur la résilience opérationnelle numérique a favorisé de nombreuses initiatives réglementaires et pratiques de surveillance au niveau de chaque État. Cette situation génère un manque de coordination, des incohérences, des exigences redondantes et des risques non traités.

Il est donc important de pouvoir mettre en œuvre un cadre clair sur la résilience opérationnelle numérique pour les entités financières de l’UE (Union Européenne).

Les objectifs visés sont donc :

- d’unifier la gestion des risques informatiques

- d’instaurer une procédure de tests des systèmes informatiques

- de sensibiliser davantage les autorités de surveillance aux cyberrisques et aux incidents liés à l’informatique auxquels sont confrontées les entités financières.

Par ailleurs, les orientations faites par le règlement DORA sont cohérentes avec les dispositions en vigueur et les autres politiques de l’UE.

Nous comprenons aisément l’objectif d’unifier la gestion des risques à une échelle européenne, mais pourquoi les régulateurs se concentrent-ils autant sur le risque informatique ?

la cybercriminalité en ligne de mire

Si, depuis le début de la pandémie, les établissements bancaires ont montré une forte capacité de résistance opérationnelle et ont rapidement mis en œuvre leurs plans de continuité d’activité, cela n’a pas empêché les cyberattaques de se multiplier.

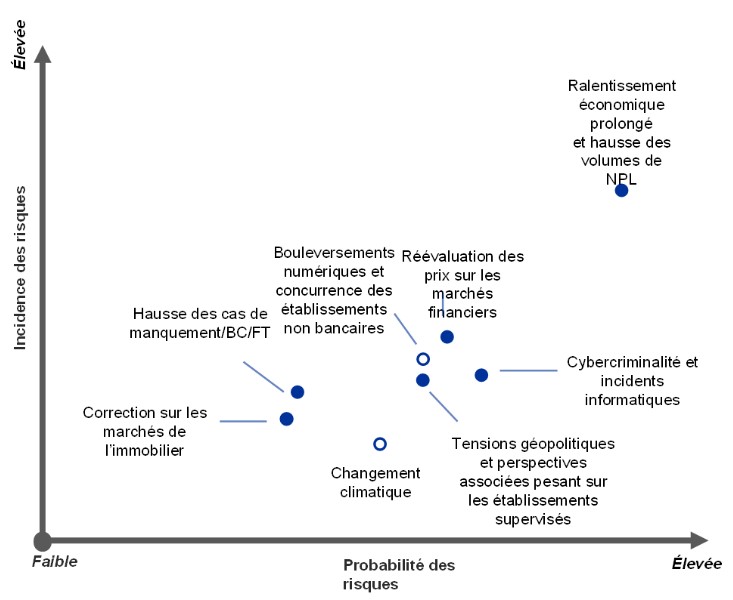

La BCE a d’ailleurs classifié la cybercriminalité et les incidents informatiques parmi les risques les plus probables pour le système bancaire.

Figure 1 Cartographie des risques du MSU et tableau des vulnérabilités pour 2021 (Source : Banque Centrale Européenne)

La Covid-19 et le numérique :

La crise de la COVID-19 a donné un nouvel élan à la tendance déjà très répandue d’opter pour le numérique. Une étude montre que l’adoption du numérique par les consommateurs européens a bondi de 95 % à la suite de la COVID-19.

Sur la base des taux de croissance avant la pandémie, il aurait fallu deux à trois ans à la plupart des établissements pour connaître une telle augmentation. La même étude indique que le secteur bancaire détient la plus forte proportion d’utilisateurs numériques en Europe, renforcée par 23 % supplémentaires de nouveaux usagers depuis le début de la pandémie.

Outre cette progression vers le numérique, la période de crise sanitaire a été propice à l’émergence de nouveaux risques. Les cybercriminels cherchent notamment à profiter de l’intensification du télétravail. En 2020, au plus fort du confinement, 60 % du personnel des grandes banques de la zone euro travaillait à distance (Discours de Pentti Hakkarainen, membre du conseil de surveillance prudentielle de la BCE, le 22 octobre 2020). Durant la même période, entre février et avril 2020, on a pu constater un triplement des cyberattaques (+238 %) contre les institutions financières dans le monde.

dora : qui est concerné ?

Ce règlement sera appliqué dans les 27 pays membres de l’UE.

DORA concerne les établissements de crédit mais également les tiers prestataires de services informatiques.

L’une des principales évolutions réglementaires de DORA est la création d’un cadre de surveillance au niveau de l’UE permettant d’identifier et de superviser les prestataires de services TIC (Technologies de l’information et de la communication) jugés « critiques » pour les institutions financières.

Les tiers « fournisseurs TIC » devront identifier s’ils sont considérés comme « critiques » sur la base de critères réglementaires tels que le nombre et le caractère systémique des entités financières qui en dépendent ainsi que son degré de substituabilité.

Chaque prestataire de services TIC « critique » sera contrôlé par une autorité de supervision qui évaluera si le prestataire de services a mis en place les dispositifs adéquats de maîtrise des risques liés aux TIC pouvant impacter les institutions financières (article 37 du règlement DORA).

L’autorité compétente pourra procéder à des contrôles sur pièces ou sur place (articles 33 à 35) et aura également le pouvoir de prononcer des sanctions en cas de non-conformité, notamment des pénalités financières et des astreintes journalières à un taux de 1% du chiffre d’affaires mondial de la précédente année d’exercice réalisé par le prestataire de services TIC concerné, et ce pendant une période totale de 6 mois maximum (article 31).

Le régulateur pourra également demander aux entités du secteur des services financiers de mettre fin à leurs accords avec le prestataire en question. Si la responsabilité des tiers est engagée, le futur règlement DORA ne supprime ou ne réduit en aucun cas les responsabilités des banques. Conformément aux orientations de l’EBA relatives à l’externalisation, DORA contient des exigences strictes de gestion des risques pour les établissements qui font appel à des prestataires, notamment en ce qui concerne les clauses contractuelles obligatoires.

dora : quels impacts pour les établissements ?

Les 5 piliers fondamentaux du règlement DORA pourraient être résumés comme suit :

- Une gouvernance renforcée et la gestion des risques liés aux TIC (articles 4 à 14)

- La gestion des incidents liés aux TIC (articles 15 à 20)

- Des tests de résilience opérationnelle numérique (articles 21 à 24)

- La gestion des risques liés aux prestataires de services TIC (articles 25 à 39)

- Le partage d’informations liées aux cybermenaces (article 40)

Voyons ce qui est attendu dans ces 5 domaines et quels sont les potentiels enjeux à anticiper.

gouvernance renforcée et gestion des risques informatiques

L’organe de direction sera tenu de conserver un rôle déterminant dans le pilotage du cadre de gestion des risques informatiques et veillera au respect d’une « hygiène » informatique rigoureuse.

La « pleine responsabilité de l’organe de direction dans la gestion des risques informatiques de l’entité financière » est un principe général qui se décline en une série d’exigences spécifiques, telles que « l’attribution de rôles et de responsabilités clairs pour toutes les fonctions liées à l’informatique, un engagement continu dans le contrôle du suivi de la gestion des risques informatiques, ainsi que dans l’ensemble des processus d’approbation et de contrôle, et une répartition appropriée des investissements et des formations dans le domaine informatique » (article 4).

L’obligation pour les membres de la direction de disposer d’une formation spécifique pour comprendre et évaluer les risques informatiques ainsi que leurs impacts sur les opérations est également mentionnée explicitement. Le régulateur s’attend à ce que ceux-ci développent et entretiennent leurs connaissances en matière de risques liés aux TIC.

DORA impose ainsi un cadre complet de gestion des risques liés aux TIC, comprenant, entre autres, l’identification et la classification des fonctions critiques, la protection et la prévention, des politiques de sauvegarde et de restauration, l’apprentissage et la formation…

gestion des incidents

Le règlement encadre la notification des incidents liés aux TIC et impose aux entités financières d’établir et de mettre en œuvre un processus de gestion de ces incidents et de les classer en fonction de critères spécifiques.

Les exigences sont les suivantes :

- la formalisation d’un processus de gestion des incidents

- la classification des incidents

- la notification des incidents majeurs

- l’harmonisation, la centralisation et les retours d’information des notifications d’incidents

- la présentation de rapports d’incidents anonymisés par les autorités de surveillance.

Figure 2 Gestion des incidents selon DORA (source : Douchka Pharose pour l’ESBanque)

Quels en seront les enjeux pour les établissements ?

En premier lieu, les entités financières devront reconsidérer leur méthodologie de classification des incidents afin de se conformer aux exigences du règlement.

Les organisations sont généralement guidées par leurs propres besoins pour définir une taxonomie, et puisqu’elles ont des besoins distincts, les petits et moyens établissements finissent souvent par développer leurs propres classifications d’incidents à usage interne. Il s’agira donc pour les banques de s’aligner à un langage commun pour faire face aux incidents.

La définition d’une taxonomie est une opération laborieuse. La classification des incidents de sécurité est particulièrement complexe en raison du chevauchement des catégories et des différentes formes que peuvent revêtir ces incidents.

Pour cette raison et afin de permettre aux entités de se préparer, on peut supposer que la méthode de classification des incidents s’alignera sur la taxonomie de référence de l’ENISA, l’Agence de l’Union européenne pour la cybersécurité. Les notes de bas de pages de la règlementation DORA font effectivement référence à ce dispositif.

Par ailleurs, les entités financières devront également mettre en œuvre les processus et mécanismes requis pour être en mesure d’informer rapidement le régulateur en cas d’incident majeur. Bien que le signalement n’est à réaliser qu’auprès du régulateur national, la notification devra se faire dans des délais stricts. En fonction de ce qui est classé comme « incident majeur » par le régulateur, ce cas de figure pourrait se produire plus ou moins fréquemment.

tests de résilience opérationnelle numérique

Le règlement DORA définit un programme de tests exécutés par des parties indépendantes (internes ou externes), comprenant une série d’évaluations, de méthodologies, de pratiques et d’outils.

Les tests de résilience opérationnelle devront :

- être réalisés auprès de toutes les entités financières au moins une fois par an

- être appliqués spécifiquement pour les entités financières identifiées comme importantes par les autorités compétentes, sous forme de tests avancés d’outils, de systèmes et de processus informatiques sur la base de tests de pénétration fondés sur la menace (Threat led penetration testing – TLTP). Ils devront être effectués au moins tous les trois ans.

Le principe sous-jacent est que les vulnérabilités non détectées dans des entités financières pourraient menacer la stabilité du secteur financier lui-même. Afin d’atténuer ce risque, DORA introduit un programme de tests visant à identifier et analyser ce qui pourrait éventuellement compromettre les entités financières.

Quelles conséquences pour les établissements ?

D’un point de vue strictement culturel, une difficulté pourrait survenir si les établissements financiers percevaient ces tests de la même manière que ceux du PUPA (Plan d’Urgence et de Poursuite d’Activité) ou des stress tests. Une mise en garde s’impose donc ici car l’objectif de DORA vise davantage des tests de pénétration que des tests traditionnels de résilience opérationnelle.

L’objectif sous-jacent de DORA est en effet d’identifier les faiblesses ou les lacunes, d’admettre qu’il y un trou dans la raquette, qu’une intrusion pourrait se produire ou qu’une vulnérabilité est peut-être passée inaperçue. La cible de DORA au travers de ces tests est donc de se préparer et d’identifier les insuffisances ou déficiences éventuelles et ainsi d’adopter rapidement des mesures correctives.

gestion des risques liés aux prestataires de services tic

Le chapitre 5 du règlement aborde les principes clés d’une bonne gestion des risques informatiques dans le cas de fonctions externalisées à un prestataire.

Cette partie du règlement précise les aspects jugés indispensables pour permettre un suivi complet par l’entité financière du risque associé aux tiers tout au long des différentes étapes de leur relation, à savoir :

- la conclusion du contrat,

- son exécution,

- sa résiliation

- et la phase post-contractuelle.

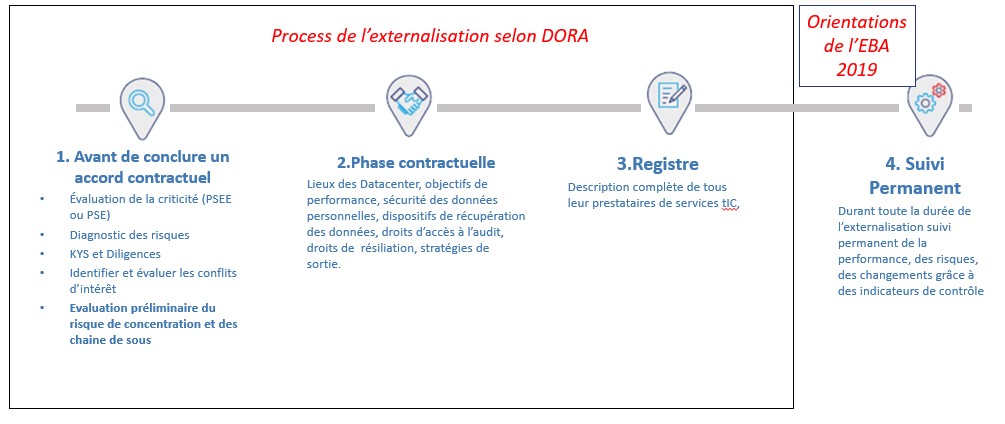

Les orientations de l’EBA relatives à l’externalisation encadrent davantage le suivi permanent de la performance et de la qualité de la fonction. Mais la même rigueur s’impose dans le règlement DORA pour ce qui est du suivi des fournisseurs informatiques.

Figure 3 Process d’externalisation selon DORA (source : Douchka Pharose pour l’ESBanque)

Les grands principes du règlement DORA en ce qui concerne le processus d’externalisation peuvent être résumés ainsi :

1. Identifier et évaluer la criticité et les risques, tout au long du processus de sélection et d’évaluation

Avant de conclure un accord contractuel, les entreprises doivent choisir les prestataires et sous-traitants en prenant en compte la criticité, c’est-à-dire l’importance et la disponibilité du service, du processus ou de la fonction en question, ainsi que les risques sur leur continuité et leur qualité, au niveau de l’établissement et au niveau du groupe.

Il est également nécessaire d’évaluer le fournisseur en fonction du risque de concentration informatique, en menant notamment une analyse approfondie sur les tiers difficilement substituables et ceux disposant de plusieurs accords avec l’entité financière et les chaînes de sous-traitance.

Afin de remédier au risque systémique de concentration de tiers prestataires de services informatiques, le règlement privilégie une solution équilibrée reposant sur une approche souple et progressive.

Les établissements sont ainsi tenus de procéder à une évaluation rigoureuse des accords contractuels afin de déterminer la probabilité qu’un tel risque apparaisse, y compris au moyen d’analyses approfondies des accords de sous-externalisation (chaine de sous-traitance). Néanmoins, en vue de trouver un juste équilibre entre la nécessité de préserver la liberté contractuelle et celle de garantir la stabilité financière, DORA ne définit pas de plafond et de limites stricts pour les expositions aux tiers prestataires de services informatiques. La direction donnée est plutôt de saisir pleinement l’ampleur des interdépendances éventuelles entre le prestataire et l’entité financière et/ou avec des tiers étroitement liés.

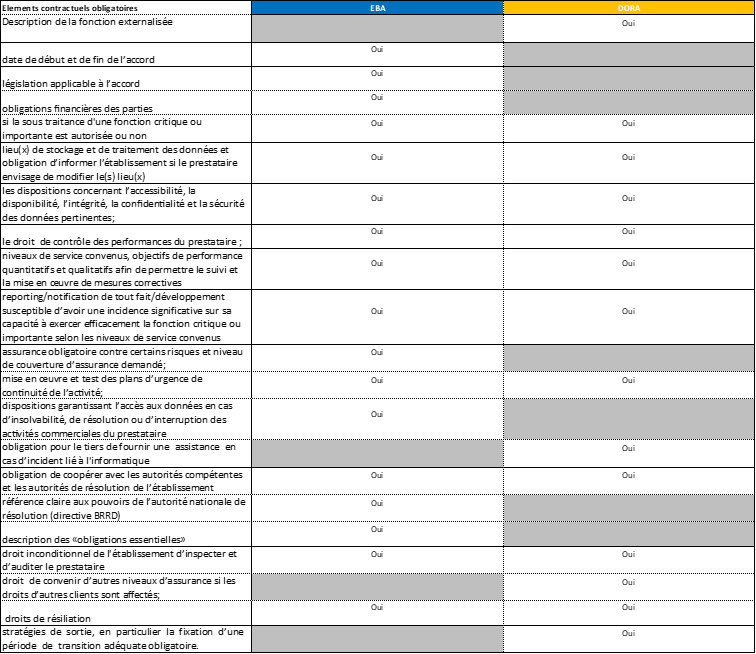

2. Disposer des éléments contractuels obligatoires

DORA introduit des dispositions qui doivent figurer dans tout contrat conclu entre une institution financière et un fournisseur de services TIC. Plus particulièrement, les contrats qui régissent cette relation devront comporter les éléments suivants :

- une description complète des services,

- l’indication des lieux où les données doivent être traitées,

- une description complète des niveaux de service accompagnée d’objectifs de performance quantitatifs et qualitatifs,

- des dispositions pertinentes sur l’accessibilité, la disponibilité, l’intégrité, la sécurité et la protection des données à caractère personnel,

- des garanties d’accès, de récupération et de restitution en cas de défaillance des tiers prestataires de services informatiques,

- les délais de préavis et les obligations d’information incombant aux tiers prestataires de services informatiques,

- les droits d’accès, d’inspection et d’audit par l’entité financière ou un tiers désigné,

- des droits de résiliation clairs et des stratégies de sortie spécifiques.

En outre, puisque certains de ces éléments contractuels peuvent être normalisés, le règlement encourage l’emploi volontaire de clauses contractuelles types qui doivent être élaborées par la Commission, dans le cadre d’utilisation de services informatiques en nuage.

Eléments contractuels obligatoires – EBA vs DORA

Source : Douchka Pharose pour l’ESBanque

3. Constituer un registre d’informations

Les établissements définissent et tiennent à jour un registre d’informations qui contient une description complète de tous leurs prestataires de services TIC, des services qu’ils fournissent et des fonctions qu’ils assurent conformément aux principales dispositions contractuelles.

4. Le suivi permanent de la performance et de la qualité des services fournis par les sous-traitants

Ce suivi est davantage encadré par les Orientations de l’EBA comme nous l’avons précédemment souligné. DORA encourage néanmoins le contrôle régulier, tout au long de la relation commerciale, afin de s’assurer du respect par le fournisseur d’exigences adéquates et actualisées en matière de sécurité de l’information.

Quels impacts et challenges pour les établissements ?

L’un des premiers défis sera l’évaluation précontractuelle des fournisseurs selon une approche basée sur les risques. Pour les établissements importants, il sera impossible d’effectuer une évaluation approfondie pour tous leurs fournisseurs TIC. Il faudra donc définir et créer une matrice de priorisation afin de sélectionner les fournisseurs sur la base de critères prédéfinis.

Mais la difficulté la plus importante est ailleurs. Alors que les banques finissent à peine leur mise en conformité avec les orientations de l’EBA relatives à l’externalisation parues en 2019, le règlement DORA peut amener les établissements à modifier leurs contrats avec leurs fournisseurs de services TIC. On s’interroge particulièrement sur la faisabilité d’un tel chantier pour les petites structures lorsqu’elles sont confrontées à des fournisseurs informatiques de très grande taille, comme c’est fréquemment le cas.

La même logique s’impose également pour les stratégies de résiliation des accords avec les prestataires de services informatiques.

Les contrats encadrant des fonctions critiques (PSEE Prestataires de Services Essentiels Externalisés) sont normalement déjà couverts par les Orientations de l’EBA relatives à l’externalisation, mais les autres prestataires, fournisseurs de services informatiques non critique (PSE Prestataires de Services Externalisés) doivent désormais entrer dans le périmètre selon DORA.

Les accords contractuels devront établir des droits de résiliation clairs et des préavis minimaux correspondants. Ils devront également prévoir des stratégies de sortie spécifiques, en particulier, des périodes de transition obligatoires pendant lesquelles les tiers prestataires de services informatiques seraient tenus de continuer à assumer les fonctions concernées. Ces mesures visent à réduire le risque de perturbations au niveau de l’entité financière ou à lui permettre de changer de tiers prestataire de services informatiques, ou encore de recourir à des solutions sur site, en fonction de la complexité du service fourni.

partage d’informations liées aux cybermenaces

DORA introduit des lignes directrices sur la mise en place d’accords de partage d’informations entre les établissements financiers afin d’échanger des renseignements liés aux cybermenaces, notamment les tactiques, techniques, procédures, alertes et outils de configuration permettant d’établir un environnement sécurisé. Bien que de nombreuses organisations disposent déjà de tels accords, des questions se posent :

- Comment déterminer quelles informations il convient de partager ?

- Quel sera le canal utilisé pour partager ces informations de manière efficace et sécurisée ?

- Quel processus mettre en place pour collecter, trier et analyser les informations obtenues par les autres établissements ?

dora : calendrier et prochaines étapes

Le 11 mai 2022, le Conseil de l’UE et le Parlement Européen ont annoncé être parvenus à un accord politique provisoire sur la proposition du projet de règlement DORA.

Les prochaines étapes sont l’approbation puis l’adoption formelle du règlement qui devraient avoir lieu courant de l’année 2022.

Une période de mise en œuvre de 24 mois allant de la fin de l’année 2022 à fin 2024 devrait être prévue.

Nous l’avons compris, si les risques informatiques sont déjà bien encadrés, DORA prescrit des exigences fortes concernant la résilience opérationnelle, imposant un champ d’application beaucoup plus large et des contraintes techniques spécifiques.

Les établissements devraient d’ores et déjà prendre des dispositions afin de se préparer à leur mise en conformité DORA, par exemple :

- déterminer les fournisseurs qui relèveront du champ d’application,

- débuter la collecte des données qui permettront de consolider le registre d’informations pour tous les fournisseurs tiers de TIC,

- commencer à définir les scénarios pour les tests de pénétration

- et identifier les forces et faiblesses de leur organisation actuelle afin de se constituer une feuille de route vers la mise en conformité DORA.

Le règlement DORA suppose un changement complet en termes d’organisation, de processus et de technologie. Ces étapes peuvent prendre du temps et des ressources. Il est donc dans l’intérêt des établissements de commencer leur mise en conformité le plus tôt possible.

Auteur

Douchka Pharose ![]()

Douchka Pharose – Consultante indépendant Risque et Conformité

Sources :

-

Proposition de RÈGLEMENT DU PARLEMENT EUROPÉEN ET DU CONSEIL sur la résilience opérationnelle numérique du secteur financier et modifiant les règlements (CE) nº 1060/2009, (UE) nº 648/2012, (UE) nº 600/2014 et (UE) nº 909/2014

-

EBA – Rapport final sur les orientations relatives à l’externalisation – 25 février 2019