Rédaction WEB : JUST DEEP CONTENT

,Le risque cyber est clairement devenu un objet d’attention pour les régulateurs européens ces dernières années. Plusieurs textes des Autorités Européennes de Supervision (AES) ont vu le jour, comme les orientations de l’EBA sur la gestion des risques liés aux TIC (EBA/GL/2019/04), ou les recommandations de l’EIOPA relatives à la sécurité et à la gouvernance des TIC (EIOPA-BoS-20/600).

Dans ce contexte le règlement DORA sur la résilience opérationnelle numérique, qui entre en application le 17 janvier 2025, ne semble pas encore susciter de mobilisation massive dans les rangs des acteurs de la cybersécurité de l’industrie financière.

Nombreuses sont les institutions financières qui ont fortement renforcé leurs investissements dans la sécurité des systèmes d’informations, au cours de la dernière décennie et pourraient donc estimer qu’elles sont d’ores et déjà, dans une large mesure, conformes à DORA.

Cependant la montée en puissance du risque cyber s’illustre par de nombreux cas. Ainsi l’affaire Solarwinds révélée en décembre 2020 et considérée comme la pire cyberattaque ayant visé le gouvernement des Etats-Unis, nous rappelle à quel point cette menace est à prendre au sérieux.

Depuis la crise financière de 2008, les régulateurs européens ont dû mettre en œuvre un arsenal de mesures, pour protéger la solvabilité des institutions financières et assurer la stabilité du système financier face à des risques de nature systémique.

DORA est en fait le volet dédié aux risques numériques de cette réglementation prudentielle.

Il repose sur deux postulats :

- Aucune entreprise n’est à l’abri d’une cyberattaque réussie. Il est donc impératif de renforcer la réponse aux crises,

- Des attaquants peuvent infiltrer une entreprise par le biais de n’importe quelle composante de son écosystème. Il est donc crucial de sécuriser toute la chaîne d’approvisionnement en services numériques.

Il s’agit donc d’une réglementation ambitieuse, qui va révolutionner la gouvernance et le processus de décision liés aux risques numérique de nombre d’institutions financières.

Quels sont les impacts de ce règlement sur la gouvernance des TIC et comment impulser une culture du risque permettant de favoriser l’amélioration progressive des dispositifs de prévention, de protection et de réponse au risque cyber ?

SOMMAIRE

- L’implication des dirigeants et du Conseil d’Administration

- Une organisation selon 3 lignes de défense

- La définition du niveau d’appétence au risque

- L’appréciation des risques comme fondement du renforcement des dispositifs de résilience opérationnelle numérique

- Un parti pris de transparence en vue d’optimiser le retour sur investissement dans la maîtrise des risques

L’implication des dirigeants et du Conseil d’Administration

Contrairement aux orientations EIOPA ou EBA, dont le pouvoir normatif est limité dans la mesure où elles relèvent de la soft law, DORA est un règlement, qui s’applique directement, sans transposition nationale, à toutes les institutions financières européennes.

Les institutions financières devront donc démontrer qu’elles respectent ce règlement. Cela signifie notamment qu’il leur faudra revoir leurs politiques et procédures liées à la résilience opérationnelle numérique, pour s’assurer qu’elles sont bien alignées avec les exigences de DORA et mettre en œuvre les contrôles permettant de le démontrer.

D’autre part, si la lutte contre le risque cyber est un enjeu majeur, elle exige l’implication des dirigeants au plus haut niveau. Le Conseil d’Administration doit s’assurer que l’allocation de moyens à la sécurité et la résilience numérique est proportionnée par rapport au risque. En cas d’attaque cyber réussie, la responsabilité des dirigeants peut être engagée.

Pour comprendre la menace numérique et le profil de risque de l’organisation compte-tenu de la nature de ses activités, les dirigeants doivent être régulièrement formés aux enjeux de la résilience opérationnelle numérique.

Pour développer la connaissance du risque numérique, de la part des institutions financières DORA encourage également un partage d’information sur les incidents et les menaces à l’échelle de l’industrie financière. Les AES vont définir les modalités de ce partage d’informations dans le cadre de normes techniques réglementaires à paraître.

En complément de l’analyse de la menace cyber, le Conseil d’Administration doit comprendre le niveau de maturité des dispositifs de maîtrise des risques numériques mis en œuvre au sein de l’organisation.

Sommes-nous prêts à contrer une cyberattaque qui viserait l’entreprise au niveau global ?

Avons-nous une vision claire de notre dépendance par rapport à nos systèmes d’information ?

Avons-nous identifié nos applications critiques ou importantes ? Les moyens alloués à la protection de ces applications à notre niveau, ou au niveau de nos prestataires de services numériques, sont-ils suffisants ?

Telles sont les questions qui doivent être soulevées dans la comitologie et remontées au Conseil d’Administration.

L’engagement du Conseil d’Administration passe aussi par la validation des principales politiques qui encadrent les dispositifs de maîtrise des risques numériques, à savoir :

- La politique générale de sécurité de l’information,

- La politique de gestion des risques numériques,

- La politique de gestion des incidents liés aux TIC,

- La politique de continuité d’activité informatique,

- La politique d’utilisation des services liés aux TIC qui soutiennent des fonctions critiques ou importantes.

Ces politiques générales doivent être complétées de politiques de sécurité et de résilience numérique spécifiques et des procédures associées. Elles constituent un socle d’exigences, que l’entreprise doit s’engager à respecter au travers d’un dispositif de contrôle efficace.

Une organisation selon 3 lignes de défense

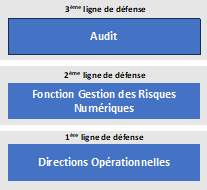

En réponse à un risque cyber considéré comme systémique, DORA définit une organisation selon trois lignes de défense. Ce modèle d’inspiration militaire, s’est imposé au sein des grands établissements financiers, suite à la crise financière de 2008.

Figure 1 : le modèle des 3 lignes de défense

Source Hélène Dufour pour l’ESBanque

La première ligne est constituée des directions opérationnelles (dont la DSI), qui sont propriétaires des risques numériques et assurent les contrôles de premier niveau. Les propriétaires des risques sont en effet les départements qui en subissent les conséquences et qui vont donc devoir faire des choix en matière de traitement des risques (acceptation, refus, réduction ou partage du risque selon la norme ISO/IEC 27005).

Parmi les contrôles de premier niveau, on peut citer la revue des habilitations aux applications informatiques, mais aussi les contrôles relatifs au fonctionnement des processus IT tels que, la gestion des configurations et des changements ou le contrôle de conformité des prestataires par rapport notamment aux exigences de sécurité liées aux applications critiques.

La seconde ligne de défense est incarnée par la nomination d’une fonction indépendante de gestion des risques liés aux TIC, qui va superviser la réalisation des contrôles de second niveau. Le rattachement hiérarchique de cette fonction peut varier selon les organisations (Direction des Risques ou DSI par exemple), mais elle doit avoir un accès direct au Conseil d’Administration, qu’elle doit éclairer sur les risques.

Enfin, la troisième ligne de défense est assurée par l’audit, qui met en œuvre le contrôle périodique.

La fonction Gestion des Risques Numériques détermine le niveau de tolérance de l’entité par rapport aux risques liés aux TIC et définit les stratégies et les politiques permettant de ne pas le dépasser. Elle s’assure également de la bonne exécution des contrôles réalisés par les premières lignes de défense.

Le déploiement du dispositif de contrôle doit s’appuyer sur une approche basée sur les risques, afin d’être en mesure de prioriser le renforcement des dispositifs de maîtrise des risques, en application du principe de proportionnalité.

La définition du niveau d’appétence au risque

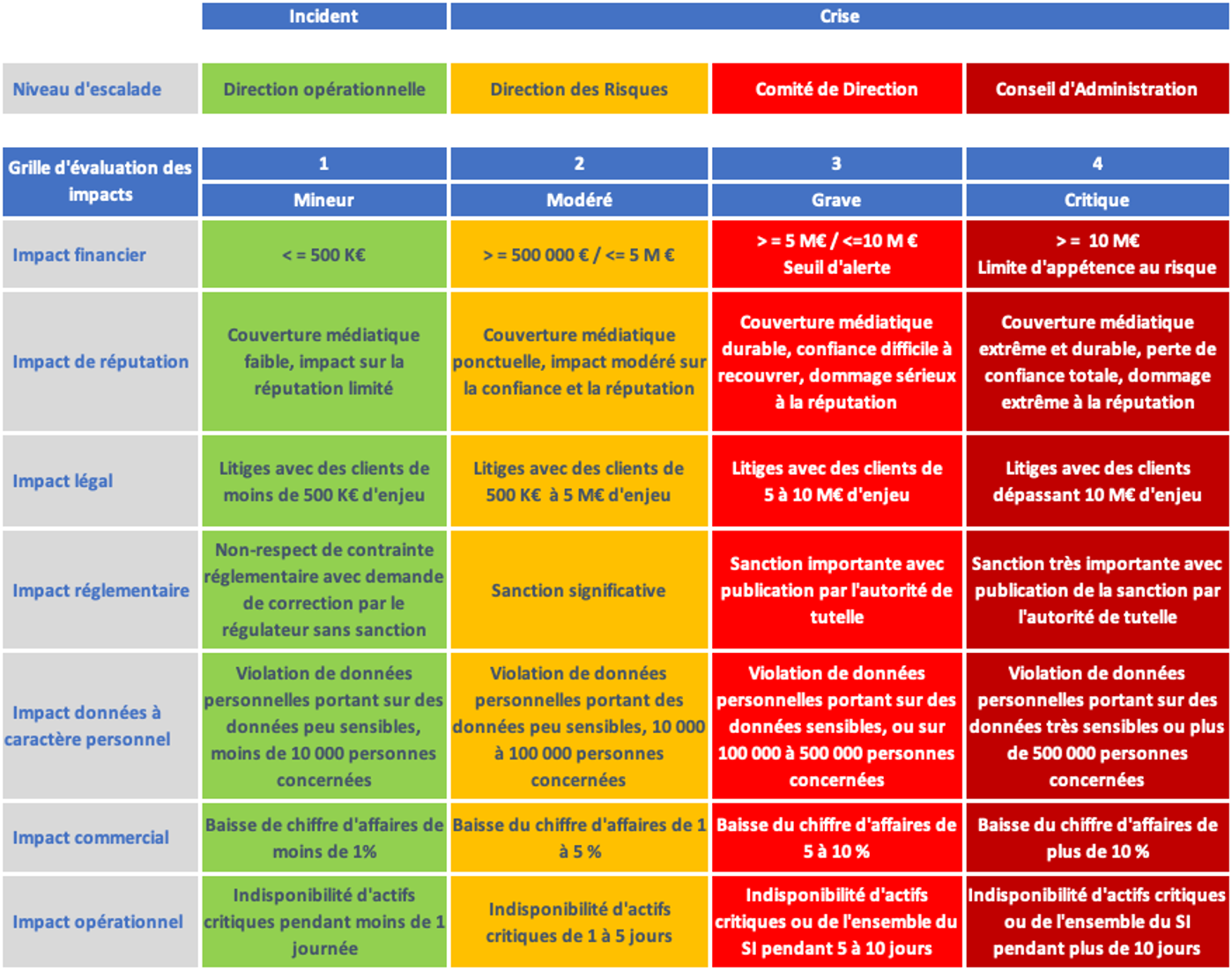

Pour pouvoir apprécier les risques et déterminer les axes de renforcement prioritaires de la maîtrise des risques, le préalable est la définition du niveau de tolérance ou d’appétence au risque. Cette notion familière aux praticiens des risques financiers, de crédit ou assurantiels n’est pas forcément intuitive pour les équipes opérationnelles notamment celles de la DSI.

Il s’agit de caractériser la sévérité d’un risque à partir d’une matrice de vraisemblance (par exemple quasi certain, probable, possible ou éloigné) et de gravité (critique, grave, modéré, faible), qu’il convient de décliner selon différents types de conséquences (notamment les impacts financiers, réglementaires, sur les clients, et de réputation). Par exemple, il s’agit de déterminer à partir de quel seuil d’alerte, l’impact financier potentiel d’un risque est jugé grave et au-delà de quelle limite, il est considéré comme inacceptable et nécessite un renforcement de la maîtrise du risque.

Figure 2 : Exemple de matrice d’appétence au risque pour un organisme de taille intermédiaire

Source Hélène Dufour pour l’ESBanque

La matrice d’appétence au risque doit être partagée et comprise par les opérationnels lorsqu’ils mènent une évaluation des risques. Elle doit permettre de prioriser l’effort de maîtrise des risques en se concentrant sur les risques d’impact potentiel élevé.

L’appréciation des risques comme levier de décisions stratégiques

L’appréciation des risques IT et SSI est confrontée une plusieurs difficultés :

- Comprendre la nature des menaces et des dispositifs de maîtrise des risques, pour les métiers éloignés de la DSI,

- Prendre en compte les enjeux métiers, lorsqu’elle est réalisée par les équipes informatiques,

- Donner une vision consolidée du risque, compréhensible par toutes les parties prenantes et notamment la direction et utilisable comme levier de décision.

Rappelons qu’avant l’émergence des initiatives réglementaires visant à imposer une prise en compte spécifique du risque cyber par les institutions financières, celui-ci était intégré aux risques opérationnels. Son évaluation était donc réalisée de manière qualitative et souvent faiblement challengée par les instances de direction. Par ailleurs, les résultats des cartographies des risques IT et SSI étaient souvent fournis à un niveau de détail beaucoup trop fin pour offrir une vue d’ensemble réellement opérante des priorités d’optimisation de la maîtrise des risques.

DORA impose l’adoption d’une approche méthodique de l’appréciation des risques, réellement orientée sur la prise de décision au plus haut niveau de l’organisation.

Dans ce cadre, il n’est pas inutile de rappeler que le but de l’appréciation des risques est de déterminer si les dispositifs de prévention de protection et de réponse à incidents sont correctement dimensionnés et suffisants pour protéger l’entreprise efficacement contre les menaces. Dans cette réflexion, et tout particulièrement pour les risques cyber dont le traitement requiert des moyens de plus en plus importants, se pose toujours la question de l’optimisation de cette allocation de moyen par rapport au risque.

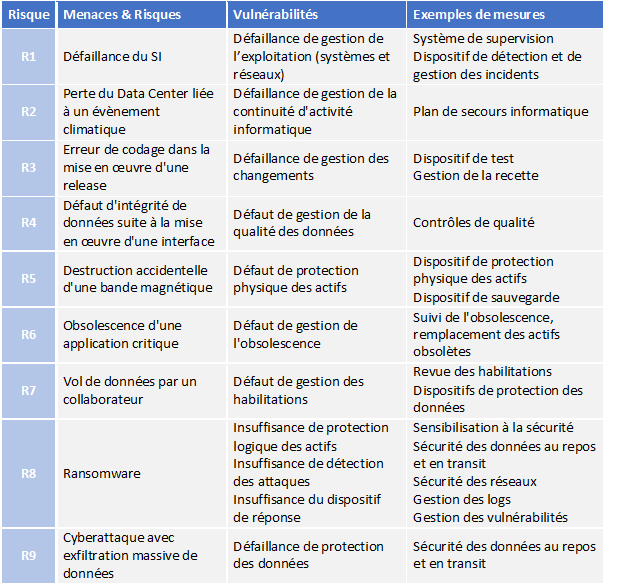

Pour ce faire, l’identification des menaces numériques et des vulnérabilités qu’elles peuvent exploiter à l’échelle de l’entreprise, va permettre de tester la robustesse des dispositifs de maîtrise des risques transversaux.

Appréciation des risques au niveau global

Pour réaliser cette analyse, une entité peut procéder de deux manières :

- Identifier les vulnérabilités de ses dispositifs de maîtrise des risques, selon une approche par conformité (en les comparant aux bonnes pratiques à partir d’un référentiel de mesures par exemple celui de l’annexe A de la norme ISO/IEC 27001 détaillé dans la norme ISO/IEC 27002) et définir les menaces qui pourraient exploiter ces vulnérabilités,

- Identifier les menaces ou causes de risque potentielles et déterminer le niveau de maîtrise des risques en les associant aux mesures de réduction du risque adaptées et analyser les failles éventuelles de ces mesures.

La première approche doit s’appuyer sur une revue systématique des différentes mesures préconisées par le référentiel retenu (Guide d’hygiène de l’ANSSI, norme ISO/IEC 27002, CIS ou NIST par exemple) et d’une évaluation de maturité des dispositifs en place pour chaque mesure, sous forme d’une note. La moyenne des notes constitue un score, qui pourra être utilisé dans l’évaluation des risques.

La seconde approche consiste identifier les risques et à évaluer les mesures de maîtrise associées à chacun. Elle peut-être moins exhaustive que la précédente, car elle ne garantit pas que tous les risques ont été identifiés.

Dans les deux cas, l’appréciation des risques consiste à identifier les menaces les plus critiques associées aux dispositifs de maîtrise des risques en place et d’évaluer leur vraisemblance et leur gravité brutes, indépendamment de toute mesure de maîtrise (évaluation du risque inhérent), puis de prendre en compte l’efficacité des dispositifs pour évaluer leur vraisemblance et leur gravité nettes (évaluation du risque résiduel).

Figure 3 : exemples de risques à étudier

Source Hélène Dufour pour l’ESBanque

Cette démarche doit permettre de déterminer, si le niveau de maîtrise des risques de l’entreprise est satisfaisant ou non et d’identifier les plans d’action prioritaires en vue de renforcer les dispositifs de prévention, de protection ou de réponse aux risques.

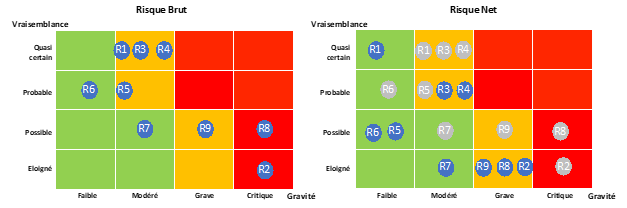

La figure 4 ci-après représente les risques R1 à R9 ci-dessus, sur une matrice vraisemblance / gravité (risque brut), puis présente l’impact sur la vraisemblance et la gravité des risques, de l’application des mesures de prévention, de protection ou de réponse (risque net).

Figure 4 : Exemple de représentation du risque

Source Hélène Dufour pour l’ESBanque

Cette représentation graphique permet de visualiser la position des risques par rapport au niveau de tolérance de l’entité. Elle va permettre de déterminer le traitement du risque à retenir par l’entreprise, c’est-à-dire de définir si elle accepte le risque, ou si elle met en œuvre des mesures pour le réduire.

Il est à noter que l’appréciation des risques bruts (ou risques inhérents), définis comme les risques en l’absence de dispositifs de maîtrise des risques, est décriée, au motif qu’il est impossible d’évaluer des risques qui surviendraient sans aucun contrôle, car cela ne correspond à aucune réalité. Cette objection est judicieuse, mais l’objectif de l’évaluation du risque brut est en réalité d’apprécier la menace, indépendamment du dispositif de maîtrise des risques en place, afin justement d’éviter certains biais psychologiques, qui assimilent le risque à une défaillance. Pour rendre cette évaluation plus intuitive, on peut la remplacer par une appréciation du risque brut basé sur un dispositif de protection moyen tel qu’on pourrait le mesurer à partir de statistiques externes. L’intérêt de cette réflexion est d’étudier la menace, son intensité et son évolution, afin de fournir une première vision de l’impact du dispositif de maîtrise des risques. Elle permet d’apprécier le dispositif de maîtrise des risques en tant que facteur de réduction de leur vraisemblance ou leurs conséquences et donc d’évaluer son retour sur investissement potentiel.

Les risques nets ou résiduels d’impact modéré ou faible seront acceptés. Les risques, dont l’impact potentiel dépasse le seuil de tolérance voire la limite, devront faire l’objet d’un plan d’action.

Cette analyse doit être menée globalement, selon une approche top down afin d’éclairer l’organe de direction sur les menaces qui pèsent sur l’entreprise et sur l’adéquation des dispositifs de maîtrise des risques en place.

Appréciation des risques au niveau de chaque actif informationnel

L’appréciation des risques au niveau de l’entreprise (top-down) doit s’accompagner d’une cartographie des processus, de l’identification des fonctions dites critiques ou importantes et d’une analyse détaillée de la dépendance de chaque processus par rapport à des actifs informatiques, ou services liés aux TIC.

C’est à partir de cette analyse dite « bottom-up » qu’il va être possible d’évaluer plus précisément les impacts métiers d’un évènement transversal en fonction de son périmètre d’impact.

Il s’agit de déterminer les services qui soutiennent des fonctions critiques ou importantes, qui vont devoir faire l’objet de dispositifs de protection et de contrôle renforcés, notamment relatifs aux tiers prestataires de services de TIC.

La criticité des actifs s’apprécie selon 4 axes D-I-C-T : D – la disponibilité (l’indisponibilité de l’actif peut-elle entrainer l’interruption d’activités critiques ou importantes ?), I – l’intégrité (la perte de fiabilité des données peut-elle générer des erreurs d’exécution génératrices de pertes pour des activités critiques ou importantes ?), C – la confidentialité (des données confidentielles notamment à caractère personnel peuvent-elle être compromises ?) et enfin T – la traçabilité qui intègre l’authenticité (la perte de données peut-elle porter préjudice à l’organisation dans sa capacité à justifier de l’origine de transactions (principe de non répudiation) ou de sa conformité à ses engagements contractuels ou réglementaires ?).

Cette évaluation peut s’accompagner d’une analyse quantitative, notamment des impacts d’une interruption d’activité prolongée au niveau de chaque métier (par exemple sur une durée de 5 jours et 20 jours ouvrés qui peuvent représenter des durées génériques pour un évènement cyber majeur). Cette mesure quantitative permettra de mieux évaluer l’impact global d’un évènement cyber donné. Le règlement DORA préconise en effet l’évaluation quantitative de scénarios cyber ou d’interruption d’activité majeurs.

Elle doit permettre de mettre en œuvre, au niveau de chaque actif, des mesures de maîtrise des risques et des contrôles proportionnés par rapport au risque. Par exemple un actif critique du point de vue de la disponibilité, devra faire l’objet de mesures de redondance qui correspondent à la durée maximale d’indisponibilité acceptable.

Ces mesures seront portées par les équipes internes de la DSI, lorsque les actifs informatiques sont développés ou hébergés en interne, mais elles concernent également les tiers prestataires de service de TIC, auxquels le règlement DORA consacre une attention toute particulière. En effet le risque cyber étant considéré comme systémique, c’est toute la chaîne d’approvisionnement en technologies de l’information et de la communication qui doit être mise sous contrôle.

Appréciation des risques liés aux prestataires de TIC

L’analyse des risques liés aux tiers prestataires de service de TIC, permet d’identifier des menaces et des vulnérabilités susceptibles d’affecter les services de TIC fournis ou hébergés par ces prestataires, avec en priorité l’étude des prestataires de services qui soutiennent des fonctions critiques ou importantes.

Il s’agit d’identifier les vulnérabilités ou facteurs d’exposition au risque lié aux prestataires les plus critiques, dont notamment :

- Le risque de dépendance par rapport à un prestataire et de concentration,

- Le risque de défaillances du plan de continuité informatique du prestataire,

- Le risque de défaillance des dispositifs de sécurité du prestataire.

Ces vulnérabilités sont susceptibles de générer des pertes si les menaces suivantes se réalisent :

- Faillite ou dégradation de la qualité de service du fournisseur nécessitant l’activation du plan de réversibilité,

- Perte du Data Center du fournisseur liée à un évènement climatique par exemple,

- Cyber attaque du fournisseur.

Les risques résultant de ces menaces exploitant des vulnérabilités, se traduisent par l’indisponibilité, la perte d’intégrité, de confidentialité ou de traçabilité des actifs informatiques.

Ils doivent être maîtrisés au travers d’un dispositif de contrôle des engagements contractuels qui lient l’entreprise au prestataire, avec des obligations renforcées pour les prestataires critiques notamment sur les volets suivants :

- Plan d’assurance sécurité du prestataire,

- Plan d’urgence et de poursuite d’activité du prestataire,

- Engagement de qualité de service du prestataire,

- Plan de réversibilité.

DORA va en effet imposer la mise en œuvre de nouvelles clauses contractuelles pour tous les prestataires.

Un parti pris de transparence en vue d’optimiser le retour sur investissement dans la maîtrise des risques

Une synthèse de ces évaluations et des actions qui en découlent doit faire l’objet d’une présentation à l’organe de direction et d’un rapport de réexamen du cadre de gestion des risques numériques, qui permettent de soutenir le renforcement de la maîtrise des risques.

Le modèle de gouvernance préconisé par DORA vise donc à favoriser l’amélioration continue de la résilience opérationnelle numérique des institutions financières, mais aussi celle de leurs prestataires de TIC.

Pour accéder à une vision claire du paysage de la menace et mettre en œuvre une allocation de moyens optimisée à la maîtrise des risques, l’organisme doit favoriser la transparence et encourager les équipes à surmonter les biais psychologiques inhérents à l’appréciation du risque notamment :

- une surévaluation de l’importance du risque par les métiers, avec des exigences de protection des actifs souvent supérieures aux besoins réels (notamment dans l’expression des durées maximales d’interruption admissibles),

- La tentation de la part des directions opérationnelles de dissimuler les failles et les lacunes, sur lesquelles il n’est jamais plaisant de communiquer, au travers d’indicateurs miraculeusement verts car conçus pour ne pas alerter.

Cela passe par le développement d’une culture du risque basée sur :

- une définition claire de l’appétence au risque, qui s’appuie sur une échelle d’impacts, des seuils de tolérance et des limites partagés par tous et utilisés comme référence dans les évaluations des risques à tous les niveaux,

- une appréciation des risques basée sur des évaluations à la fois qualitatives et quantitatives, pour mesurer les enjeux de la maîtrise des risques,

- l’exigence de la part des instances de direction d’une communication transparente sur le niveau de maturité réel des dispositifs de maitrise des risques et son implication dans la définition d’indicateurs de risque réalistes,

- l’engagement de la direction dans l’amélioration continue des dispositifs de maîtrise des risques, au travers de la fixation d’objectifs exigeants, assortis de l’allocation des moyens nécessaires pour les atteindre.

Auteur

Directrice Associée du Cabinet Metametris – Intervenante pour la Certification Responsable Conformité / Compliance Officer

Sources :

-

Orientations EIOPA sur la Gouvernance et la sécurité des Technologies de l’Information et de la Communication (EIOPA-BoS-20/600) : https://acpr.banque-france.fr/sites/default/files/media/2021/07/02/20210702_notices_orientations_aeapp.pdf

-

Orientations EBA sur la gestion des risques liés aux TIC (EBA/GL/2019/04) : https://www.eba.europa.eu/sites/default/documents/files/document_library/Publications/Guidelines/2020/GLs%20on%20ICT%20and%20security%20risk%20management/Updated%20Translations/880815/Final%20draft%20Guidelines%20on%20ICT%20and%20security%20risk%20management_COR_FR.pdf

-

Orientations EBA sur l’externalisation (EBA/GL/2019/02) https://www.eba.europa.eu/sites/default/documents/files/documents/10180/2761380/6565c789-487b-4528-8a17-4b94147dc5b8/EBA%20revised%20Guidelines%20on%20outsourcing_FR.pdf?retry=1

-

Directive UE 2022/2555 dite NIS2 https://eur-lex.europa.eu/legal-content/FR/TXT/PDF/?uri=CELEX:32022L2555

-

Document de réflexion de l’ACPR sur le risque informatique de 2019 : https://acpr.banque-france.fr/sites/default/files/medias/documents/819017_acpr_risque-informatique_fr_web.pdf

-

Le règlement DORA Article de Douchka Pharose pour l’ESBanque : https://blog-conformite.esbanque.fr/reglement-dora-la-resilience-operationnelle-informatique-sans-frontieres/

-

Blog de Marc-Antoine Ledieu Avocat spécialiste en droit du numérique qui fournit une analyse détaillée du règlement DORA et de la Directive NIS en BD : https://technique-et-droit-du-numerique.fr/dora-03-resilience-operationnelle-secteur-financier-la-menace-et-ses-definitions-legales/

-

Article : L’effectiveness du modèle des 3 lignes de défense Barrea Maxime : https://dial.uclouvain.be/memoire/ucl/en/object/thesis%3A17773